Bleiben Sie in kritischen Situationen geschützt

Jeden Tag lesen wir von neuen Arten von Cyberangriffen – und es ist eine ständige Herausforderung, mit ihnen Schritt zu halten, um Ihre Kunden zu schützen. Welches ist die beste Methode, um kritische Geschäftssysteme zu überprüfen und sicherzustellen, dass sie unversehrt sind? Die Einführung eines Cybersecurity Frameworks ist die Antwort. Es ist nicht nur in der Lage, die Umgebungen Ihrer Kunden genau und effektiv zu prüfen, sondern verbessert auch Ihren Ruf und erhöht Ihre Reaktionsfähigkeit.

Auswahl des richtigen Security Frameworks

Es gibt verschiedene Cybersecurity Frameworks, die MSPs und MSSPs verwenden können. Hier sind einige, die infrage kommen:

Jede Stufe der Cyber Kill Chain ansprechen

WatchGuard EPDR sorgt dafür, dass die Cyber Kill Chain immer unterbrochen wird und Angreifer mit leeren Händen dastehen. Erfahren Sie, wie unsere Spitzentechnologien speziell bei einem Ransomware-Angriff zum Einsatz kommen.

Vereinfachung der Einführung des Security Frameworks

Bereiten Sie sich mit Behavioral Intelligence auf MITRE ATT&CK vor

Cybersecurity-Experten sind sich einig, dass die verhaltensbasierte Analyse die neueste Sicherheitstechnik ist, mit der sich immer raffiniertere Bedrohungen erkennen und beseitigen lassen. Das MITRE ATT&CK Framework ist ein Leitfaden für Unternehmen, die ihre Fähigkeiten zur Bedrohungsanalyse und -beurteilung verbessern wollen, und sowohl Sicherheitsanbieter als auch -lieferanten bemühen sich, sie schnell zu übernehmen.

Visualisieren Sie ThreatSync Intelligence in der WatchGuard Cloud Demo >

Anwendung von NIST-CSF und NIST SP 800-171 für eine umfassende Anpassung

NIST-CSF und NIST SP 800-171 wurden entwickelt, um die Kommunikation im Bereich Risiko- und Cybersicherheitsmanagement zwischen internen und externen Stakeholdern zu fördern. Als wichtiges Referenzdokument für die Sicherheitsausrichtung können Unternehmen seine Kernfunktionen, Implementierungsstufen und Profilkomponenten auf eine breite Palette von Sicherheitsprodukten und -lösungen anwenden.

WatchGuard arbeitet problemlos mit jedem Cybersecurity Framework

Stoppen Sie die Cyber Kill Chain gleich zu Beginn

Cyberangriffe beginnen in der Regel mit dem Diebstahl der Anmeldeinformationen eines Nutzers, die dem Angreifer Zugang zum Netzwerk oder zu einem sensiblen Geschäftskonto verschaffen. WatchGuard AuthPoint bietet die Sicherheit, die Sie benötigen, um Identitäten, Vermögenswerte, Konten und Informationen zu schützen. Minimieren Sie die Auswirkungen von verloren gegangenen und gestohlenen Kennwörtern, indem Sie den Benutzerzugriff für Ihr Team sichtbar machen.

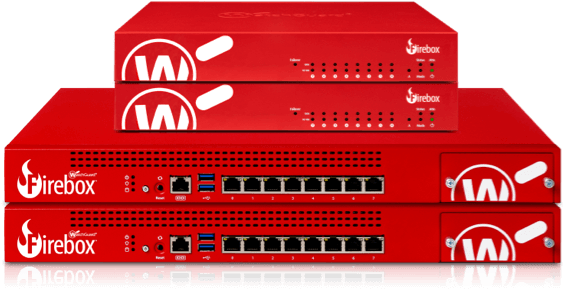

Jedes Framework ist auf eine Firewall angewiesen

IT-Sicherheitsexperten verlassen sich auf Firewalls, um Netzwerke vor einer Vielzahl von Bedrohungen zu schützen, darunter auch moderne Schadprogramme und Ransomware. Die WatchGuard Total Security Suite bietet noch mehr Schutz mit Sicherheitsdiensten und Bedrohungstransparenz-Tools, die mit allen unseren Firebox-Appliances verfügbar sind, und sorgt so für mehrschichtige Sicherheitskontrollen und umfassenden, effektiven Schutz.

Sicherheit, die Sie überallhin begleitet

Moderne Frameworks erfordern eindeutig eine Sicherheit, die über die Unternehmenseinrichtungen und -netze hinausgeht. WatchGuard EPDR schützt Laptops, Computer und Server mit einer breiten Palette von Endpunktschutz- (EPP) und Endpunkterkennungs- und Reaktionsfunktionen (EDR). Es automatisiert auf einzigartige Weise Sicherheitsmaßnahmen für eine einfache Verwaltung und Implementierung.

0b80.jpg?itok=s8texDoH)