Den neuesten Cyber-Bedrohungen immer einen Schritt voraus

In der modernen Welt gibt es eine größere Bedrohungslandschaft als je zuvor. Die Angreifer sind hochqualifiziert sowie finanziell und geopolitisch motiviert und umgehen die Sicherheitskontrollen besser als je zuvor. Das moderne SOC (Security Operations Center) geht von der Annahme aus, dass es zu Sicherheitsverletzungen kommen wird, um diese Bedrohungen schneller und auf möglichst effiziente Weise zu erkennen und darauf zu reagieren, sowie um Schaden und Kosten zu minimieren.

Impulse zur Förderung eines modernen SOC

Trotz aller Bemühungen von Sicherheitsteams nehmen die Vorfälle aus einer Reihe von Gründen zu, welche die Einführung eines modernen SOC vorantreiben.

Wodurch unterscheidet sich ein modernes SOC?

Ein modernes SOC muss nicht nur Bedrohungen erkennen, die in die Umgebung eindringen, sondern auch in der Lage sein, diese zu analysieren, zu untersuchen und darauf zu reagieren, die entdeckten Schwachstellen zu melden und zu bestimmen, wie ähnliche Vorfälle in Zukunft verhindert werden können.

Absicherung und Prävention

Die Verringerung der Angriffsfläche und die Stärkung der Präventionsmethoden sind immer wirksamer als eine Reaktion. Auf diese Weise kann sich das SOC-Team auf die Erkennung unbekannter, hochentwickelter Bedrohungen konzentrieren, die unter dem Radar bleiben, und sie stoppen, bevor sie Schaden anrichten.

Threat Hunting

Die Effektivität der Suche hängt von den erweiterten historischen und Echtzeit-Aktivitätsdaten ab. Die richtigen Daten mit den richtigen Sicherheitsanalysen ermöglichen es den SOC Threat Huntern, schnell und präzise Bedrohungen zu erkennen, Hypothesen zu validieren und sie in Form von automatisierten Erkennungen auszuführen.

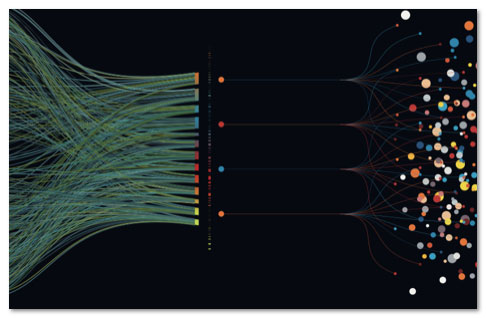

Aufnahme und Erkennung von Indikatoren

Moderne SOCs nehmen die vom Netzwerk gesammelten Daten in großem Umfang auf, normalisieren sie und reichern sie mit Sicherheitswissen an. Big-Data-Analytik und maschinelles Lernen analysieren die angereicherten Daten, um Indikatoren für verdächtige Aktivitäten zu identifizieren und zu priorisieren.

Validierung und Untersuchung von Vorfällen

In einem modernen SOC nutzen Analysten Korrelationsregeln und Analysen, um schnell zu überprüfen, ob ein Angriff vorliegt, und um die Art der Bedrohung, das Ausmaß, in dem sie in das Unternehmen eingedrungen ist, sowie die verschiedenen Tools und Techniken, die der Bedrohungsakteur einsetzt, genauer zu bestimmen.

Reaktion, Wiederherstellung und Lehren aus den Erfahrungen

Das SOC-Team kann reagieren, indem es Geräte isoliert, Prozesse abbricht oder Dateien löscht, und es kann mit der IT-Abteilung zusammenarbeiten, um Systeme wiederherzustellen und verlorene Daten zu retten. In der Lernphase wird hinterfragt, wie und warum es zu dem Vorfall kam und was getan werden kann, um künftige Vorfälle zu vermeiden.

Sind Sie bereit, Ihr modernes SOC aufzubauen?

Die Anforderungen an die SOCs haben sich in den letzten Jahren weiterentwickelt, da die Zahl der Angriffe gestiegen ist und die Bedrohungen immer raffinierter werden. Moderne SOCs automatisieren kritische, aber sich wiederholende Aufgaben und erhöhen gleichzeitig den Entwicklungsstand und die Effizienz des Security Operations Teams. Achten Sie darauf, dass Ihr Sicherheitsteam über die richtigen Fähigkeiten verfügt, um erfolgreich arbeiten zu können.

| Wichtige Funktionen | Herkömmliches SOC | Modernes SOC |

|---|---|---|

| Alarmgestützte Erkennung | ✓ | |

| Transparenz und Aktivitätsüberwachung | ✓ | |

| Erkennung verdächtiger Aktivitäten | ✓ | |

| Sicherheitsanalysen zur Aktivität (Telemetrie) | ✓ | |

| Proaktives Threat Hunting | ✓ | |

| Kollaboratives Vorfallsmanagement | ✓ | |

| Tiefgreifende Ermittlungen | ✓ | |

| Analyse der Vorfallursache | ✓ | |

| Ablauf des Vorfalls | ✓ | |

| Reaktion – manuell oder automatisch | optional | |

| Lehren aus der Erfahrung | optional |

90 %

der Unternehmen, die mit einem MSSP zusammenarbeiten, konzentrieren sich auf Erkennung und Reaktion.

Bis 2024 werden sich 90 % der Käufer, die Sicherheitsdienste auslagern möchten, auf Erkennung und Reaktion konzentrieren.

50 %

der Unternehmen werden bis zum Jahr 2025 MDR (Managed Detection and Response) einsetzen.

Bis 2025 werden 50 % der Unternehmen MDR-Services für die Bedrohungsüberwachung und -erkennung sowie die Reaktion einsetzen.

70 %

der Unternehmen sind vom Fachkräftemangel im Bereich Cybersicherheit betroffen.

Die Lücke bei Fachleuten im Bereich Cybersicherheit wird von Jahr zu Jahr größer und betrifft 70 % der Unternehmen.

27 %

entspricht der Zunahme der Kosten von Datenschutzverletzungen zwischen 2020 und 2021.

Die Auswirkungen von Cyber-Bedrohungen auf Unternehmen sind enorm. Die Kosten für Sicherheitsverletzungen stiegen von 3,86 Mio. USD im Jahr 2020 auf 4,24 Mio. USD im Jahr 2021.

Es ist nicht einfach, ein internes SOC aufzubauen.

Der Aufbau und die Verwaltung eines modernen SOC kann schwierig oder sogar unmöglich sein. Den meisten Unternehmen bietet die Zusammenarbeit mit einem SOC Service Provider folgende Vorteile:

- Sicherheitsstrategien verbessern

- Bedrohungen einen Schritt voraus sein

- Auf die neuesten Technologien für Erkennung und Reaktion zugreifen

- Die allgemeine Cybersicherheit erhöhen

Ihr Weg zu einem modernen SOC beginnt hier

Optimieren Sie Ihre Sicherheitsabläufe von der Cloud aus

WatchGuard Endpoint für SOCs bietet wie keine andere Lösung modernste Technologie, damit Ihr Team sich bestmöglich und mit Rückhalt auf bekannte und komplexe Bedrohungen vorbereiten kann.

Erweiterte EDR und EPDR

Die erweiterten Versionen der WatchGuard-Endpunkt-Sicherheitslösungen bieten alle Funktionen unserer Standard-EDR- und EPDR-Produkte, jedoch mit zusätzlichen Funktionen zur proaktiven Suche nach kompromittierten Endpunkten und zum Schutz vor den gängigsten malwarefreien Angriffstechniken.

Entdecken Sie fortschrittliche EDR- und EPDR-Sicherheitslösungen für SOCs >