Bedrohungen keinen Platz zum Verstecken bieten

Wussten Sie, dass es im Durchschnitt 212 Tage dauert, bis eine Sicherheitsverletzung entdeckt wird? Wussten Sie, dass es im Durchschnitt 75 Tage dauert, um einen Vorfall nach dessen Entdeckung einzugrenzen? Je länger der Lebenszyklus einer Bedrohung dauert, desto höher sind die Kosten für den Vorfall. Dies lehrt uns, dass die proaktive Suche nach Bedrohungen für jedes robuste Cybersecurity-Programm unerlässlich ist.

Eine wichtige Sicherheitsinitiative – viele Hindernisse

Die Einführung eines internen Threat Hunting-Programms ist mit vielen Herausforderungen verbunden.

Proaktive Threat Hunting-Aktivitäten

Analysegestützter Ansatz

Hierbei werden statistische Methoden verwendet, um Bedrohungen zu entdecken, die noch nie zuvor gesehen wurden, oder um Unregelmäßigkeiten in den Baseline-Daten der Umgebung zu erkennen.

Hypothesengestützter Ansatz

Er wird von Threat Huntern durchgeführt, die wie Gegner denken. Es geht darum, Theorien darüber zu entwickeln und zu testen, wo und wie ein entschlossener Angreifer versuchen könnte, unbemerkt zu operieren.

Intelligenz-basierter Ansatz

Hierbei werden aktuelle Bedrohungsdaten genutzt, um historische Daten nach Anzeichen für ein Eindringen zu durchsuchen. Indikatoren für eine Gefährdung (Indicators of Compromise, IoCs) sind ein guter Ausgangspunkt, obwohl man sich nicht auf sie beschränken, sondern auch Verhaltensweisen berücksichtigen sollte, die mit einer bestimmten Bedrohung oder einer Gruppe von Bedrohungen in Verbindung stehen.

Proaktives Threat Hunting verbessert die allgemeine Sicherheit auf folgende Weise:

- Reduzierung der Wahrscheinlichkeit einer Sicherheitsverletzung

- Schnelle Erkennung laufender Bedrohungen

- Schnellere Reaktion

- Reduzierung der mit Vorfällen und Wiederherstellung verbundenen Kosten

- Ermittlung von Sicherheitslücken und fehlerhaften Konfigurationen

- Erstellung von Empfehlungen für Pläne zur Reduzierung der Angriffsfläche

Lesen Sie dieses E-Book, um mehr über den Prozess des Threat Hunting zu erfahren, die Vor- und Nachteile des Ansatzes besser zu verstehen und alternative Vorgehensweisen kennenzulernen.

87 %

der Unternehmen stimmen der Aussage zu, dass Threat Hunting eine wichtige Sicherheitsinitiative sein sollte.

Unternehmen jeglicher Größe sind sich einig, dass sie in ihren Umgebungen nach aktiven oder schlafenden Bedrohungen suchen sollten, die von den Sicherheitskontrollen nicht erfasst wurden.

53 %

der Unternehmen planen, Threat Hunting in den nächsten 12 Monaten einzuführen.

Durch eine proaktive Suche nach Bedrohungen können sie Bedrohungen schneller erkennen, die Reaktion beschleunigen und die mit Vorfällen verbundenen Kosten minimieren.

65 %

der Unternehmen gaben an, dass Beschränkungen ihrer Tools oder Technologien ein Hindernis darstellen.

Threat Hunting bringt viele Herausforderungen mit sich, die die Initiative zum Scheitern bringen können: Beschränkungen bestehender Tools oder Technologien, Mangel an Fachwissen, zu viele zu verarbeitende Daten.

51 %

der Unternehmen stehen oder standen vor Hindernissen aufgrund mangelnder Kompetenzen im Bereich Sicherheit.

Aus diesem Grund delegieren die meisten Unternehmen und Partner den Threat Hunting-Service zumindest teilweise an ihren Managed Security Provider.

4 Wege des Threat Hunting, die Sie überprüfen sollten

Threat Hunting as a Service

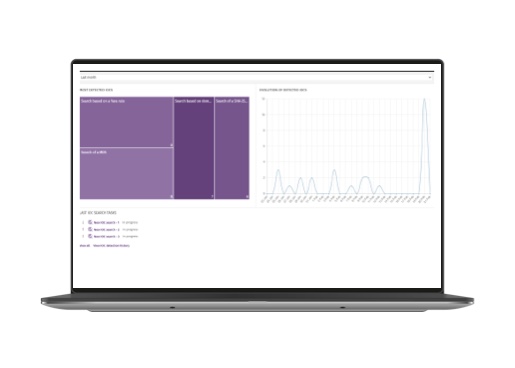

Der Threat Hunting Service von WatchGuard EDR und WatchGuard EPDR deckt Bedrohungen auf, die an Endpunkten lauern, indem er eine Reihe von deterministischen Angriffsindikatoren (IoAs) erkennt. Die in diesen Produkten enthaltenen Handlungsanweisungen ermöglichen es Ihnen, schnell und zuverlässig auf Bedrohungen zu reagieren.

Suche nach unerkannten Bedrohungen

Darüber hinaus können Sicherheitsteams mit WatchGuard Advanced EDR und EPDR ihre Umgebungen auf neue Bedrohungen hin beurteilen, indem sie nach OSINT (Open-Source INTelligence) oder privaten IoCs suchen – Hashes, Dateinamen, Pfade, Domänen, IP und Yara-Regeln. Analysten können die Ausbreitung des Risikos eindämmen, wenn eine Kompromittierung entdeckt wird, indem sie die betroffenen Endpunkte vom Netzwerk isolieren, während sie den Vorfall beseitigen und die Daten wiederherstellen.

Beauftragen Sie ein Team von Cybersecurity-Experten

WatchGuard MDR überwacht ständig die Aktivitäten der Endgeräte, untersucht jedes noch so geringe Anzeichen abnormalen Verhaltens und deckt weitere Bedrohungen auf, wenn sich verdächtige Aktivitäten zeigen. Sie werden von unseren erfahrenen Bedrohungsanalysten unterstützt, die Ihnen sofort detaillierte, konkrete Berichte zur Verfügung stellen, sodass Sie darauf reagieren können. Wöchentliche und monatliche Berichte sind der sichtbare Beweis für die Sorgfalt, mit der Bedrohungen abgewehrt, erkannt und aufgespürt werden.

Überlassen Sie die Suche nach Bedrohungen unseren Analysten >

Verbessern Sie Ihr Threat Hunting durch Automatisierung

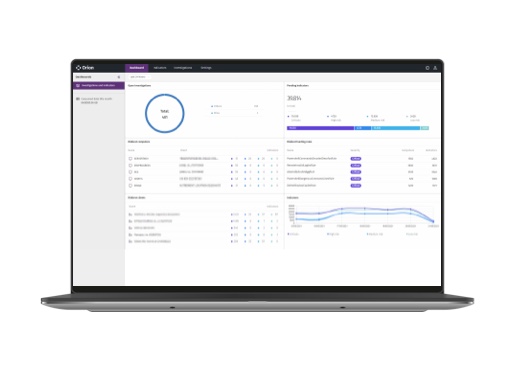

WatchGuard Orion ist eine cloudbasierte, mandantenfähige Threat Hunting- und Incident Management-Plattform, die maschinelles Lernen nutzt, um Sicherheitsanalysten in die Lage zu versetzen, unbekannte Bedrohungen zu entdecken, verdächtige Aktivitäten zu untersuchen und schnell auf Vorfälle zu reagieren. Die integrierten Abfragen und Regeln zur Bedrohungssuche helfen SOCs, die richtigen Fragen zu stellen, um Probleme in den angereicherten 365-Tage-Telemetriedaten zu finden, Hypothesen aufzustellen und detaillierte Untersuchungen durchzuführen.

2438.jpg?itok=jcSFs3eF)