Permanezca protegido en situaciones críticas

Todos los días leemos sobre nuevos tipos de ciberataques, y estar al día con ellos es un desafío constante para proteger a sus clientes. ¿Cuál es el mejor método para auditar sistemas críticos del negocio y garantizar que no se vean perturbados? La respuesta es adoptar un marco de ciberseguridad. No solo le permite auditar precisa y efectivamente los entornos de su cliente, sino que también mejora su reputación y agrega funcionalidades de respuesta.

Seleccione el marco de seguridad adecuado

Existen varios marcos de ciberseguridad que los MSP y MSSP pueden utilizar. Estos son algunos por considerar.

Aborde todas las etapas de la secuencia de ciberataque

WatchGuard EPDR sirve para garantizar que la secuencia de ciberataque se interrumpa siempre y los atacantes no puedan llevarse nada. Descubra cómo nuestras tecnologías de vanguardia funcionan específicamente en un ataque de ransomware.

Simplifique la adopción del marco de seguridad

Prepárese para MITRE ATT&CK con inteligencia de comportamiento

Los expertos en ciberseguridad coinciden en que el análisis basado en comportamiento es la habilidad de seguridad más reciente, que permite detectar y reparar amenazas cada vez más complejas. El marco MITRE ATT&CK guía a las organizaciones para que mejoren su inteligencia y habilidades de evaluación, y los proveedores de seguridad se están apresurando para adoptarlo.

Visualice ThreatSync Intelligence en la demostración de WatchGuard Cloud >

Aplique NIST-CSF y NIST SP 800-171 para una alineación integral

NIST-CSF y NIST SP 800-171 están diseñadas para estimular las comunicaciones de gestión de ciberseguridad y riesgos entre partes interesadas internas y externas. Como documento de referencia de alineación de seguridad clave, las empresas pueden aplicar sus componentes de Core, Niveles de implementación y Perfiles a una amplia gama de productos y soluciones de seguridad.

WatchGuard funciona fácilmente con cualquier marco de ciberseguridad

Detenga la secuencia de ciberataque al comienzo

Los ciberataques a menudo comienzan con el robo de las credenciales de un usuario, con las que un atacante puede acceder a la red o a una cuenta sensible de la empresa. WatchGuard AuthPoint le ofrece la seguridad que necesita para proteger identidades, activos, cuentas e información. Minimice el impacto de contraseñas perdidas y robadas haciendo que el acceso de usuarios sea visible para su equipo.

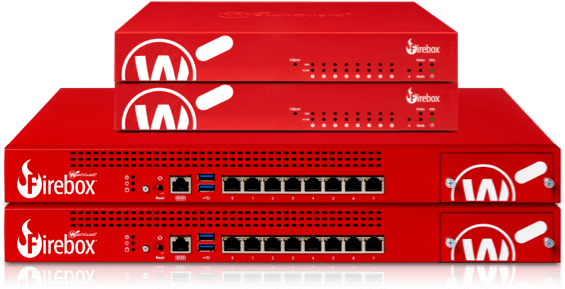

Todos los marcos dependen de un firewall

Los profesionales de seguridad de TI cuentan con firewalls para defender las redes de una variedad de amenazas, que incluye malware avanzado y ransomware. WatchGuard Total Security Suite ofrece protección aún mayor, con servicios de seguridad y herramientas de visibilidad de amenazas disponibles con cualquiera de los equipos Firebox, para controles de seguridad por capas y protección amplia y eficaz.

Mantenga su red protegida contra las amenazas de ataques de día cero >

Seguridad que va adonde sea que usted vaya

Los marcos modernos necesitan que la seguridad se extienda más allá de las instalaciones y redes corporativas. WatchGuard EPDR protege computadoras portátiles, computadoras de escritorio y servidores con una amplia variedad de funcionalidades de protección de endpoints (EPP) y detección y respuesta a endpoints (EDR). Automatiza de forma única las acciones de seguridad para facilitar la gestión e implementación.

Una respuesta para la seguridad de endpoints y la gestión de parches >