Une longueur d'avance sur les cybermenaces les plus récentes

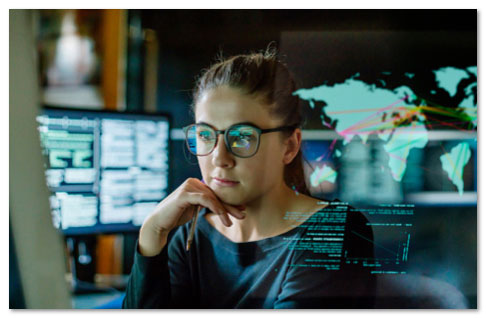

Dans notre monde moderne, les menaces ne cessent de se multiplier. Les cybercriminels sont extrêmement rusés, et motivés par l'appât du gain ou des objectifs géopolitiques. Ils contournent les contrôles de sécurité avec plus de discrétion que jamais. Un SOC moderne part du principe que des failles surviendront, et sa mission est de détecter ces cybermenaces et de répondre plus vite et le plus efficacement possible pour minimiser les dommages et le coût des incidents.

Les forces motrices d'un SOC moderne

Les équipes de sécurité travaillent d'arrache-pied, mais malgré leurs efforts acharnés, le nombre d'incidents ne cesse d'augmenter, pour diverses raisons qui encouragent l'adoption d'un SOC moderne.

Qu'est-ce qui rend le SOC moderne si différent ?

Un SOC moderne doit non seulement identifier les menaces qui parviennent à s'introduire subrepticement dans l'environnement, mais aussi les analyser, les étudier et réagir, signaler les vulnérabilités décelées et décider ensuite comment anticiper de tels événements à l'avenir.

Renforcement et prévention

Réduire la surface d'exposition aux attaques et renforcer les méthodes préventives est toujours plus efficace que réagir après-coup. L'équipe en charge du SOC peut alors se concentrer sur la détection des menaces complexes inconnues qui échappent au radar pour les intercepter avant tout préjudice.

Threat Hunting (traque des menaces)

L'efficacité de la traque dépend des données enrichies sur l'activité, historiques et en temps réel. Avec les bonnes données et les bonnes analyses de sécurité, les traqueurs du SOC peuvent détecter les menaces potentielles, les valider, puis les déployer rapidement avec précision sous forme de détections automatisées.

Ingestion de données et détection des indicateurs

Les SOC modernes ingèrent les données collectées sur le réseau à grande échelle, les normalisent, puis les enrichissent à l'aide des informations de veille sécuritaire. Les outils du Big Data et le Machine Learning analysent ces données enrichies pour identifier les indicateurs d'activité suspecte et établir leur degré de priorité.

Validation des incidents et investigation

Dans un SOC moderne, les analystes tirent parti des règles de corrélation et des outils d'analyse pour très vite confirmer la survenue d'une attaque. Ensuite, ils approfondissent l'examen des données pour déterminer la nature de la menace, son degré de pénétration dans l’organisation, et les différents outils et techniques exploités par son auteur.

Réponse, Recovery et enseignements tirés

En guise de réponse, l'équipe du SOC peut isoler les appareils concernés, mettre fin aux processus ou supprimer des fichiers. Ensuite, elle peut faire appel au département informatique pour restaurer les systèmes et récupérer les données perdues. L’étape des enseignements tirés est l'occasion de se demander comment et pourquoi l'attaque a eu lieu, et que faire pour éviter que de tels incidents ne surviennent à nouveau par la suite.

Prêt à concevoir votre propre SOC moderne ?

Ces dernières années, les exigences relatives aux SOC ont évolué à mesure de la prolifération des attaques et de la complexité croissante des menaces. Un SOC moderne automatise les tâches critiques et répétitives, tout en rehaussant la maturité et l’efficacité de l’équipe des opérations de sécurité. Pour mieux soutenir le succès de cette équipe, assurez-vous d'envisager les bonnes capacités.

| Capacités clés | SOC traditionnel | SOC moderne |

|---|---|---|

| Détection à base d'alertes | ✓ | |

| Visibilité et monitoring de l'activité | ✓ | |

| Détection des activités suspectes | ✓ | |

| Analyses de sécurité sur l’activité (télémétrie) | ✓ | |

| Traque proactive | ✓ | |

| Gestion collaborative des incidents | ✓ | |

| Investigation approfondie | ✓ | |

| Analyse de l'origine des incidents | ✓ | |

| Plan d'actions en cas d'incident | ✓ | |

| Réaction (manuelle ou automatique) | En option | |

| Enseignements tirés | En option |

90 %

des organisations qui font appel à des MSSP pourront se concentrer sur la détection et la réponse

D'ici à 2024, 90 % des acheteurs qui cherchent à sous-traiter la sécurité à des fournisseurs de service pourront se concentrer sur la détection et la réponse.

50 %

des organisations auront recours à des services managés pour la détection et la réponse (MDR) d'ici à 2025

D'ici à 2025, 50 % des organisations auront recours à des services MDR pour le monitoring, la détection et la réponse.

70 %

des organisations sont affectées par la pénurie de talents en cybersécurité

La pénurie de main-d'œuvre spécialisée en cybersécurité s'aggrave d'année en année, et affecte aujourd'hui 70 % des organisations.

27 %

d'augmentation du coût des violations de données entre 2020 et 2021

Les cybermenaces pénalisent fortement les organisations. De 2020 à 2021, le coût d'une faille est passé de 3,86 millions de dollars à 4,24 millions de dollars.

Élaborer un SOC en interne n'est pas chose aisée

Concevoir et gérer un SOC moderne peut se révéler difficile, voire irréaliste. La plupart des entreprises qui font appel à un fournisseur de services SOC peuvent alors :

- Améliorer leurs stratégies de sécurité

- Garder une longueur d'avance sur les cybercriminels

- Bénéficier des toutes dernières technologies en matière de détection et de réponse

- Améliorer leur posture de cybersécurité globale

Votre approche du SOC moderne commence ici !

Optimiser vos opérations de sécurité depuis le Cloud

WatchGuard Endpoint for SOCs est idéalement placé pour fournir des technologies de pointe et doter votre équipe des meilleures pratiques à respecter pour anticiper en toute confiance les menaces complexes et inconnues.

Advanced EDR et EPDR

Les versions avancées des solutions WatchGuard pour la sécurité des endpoints vous dotent de toutes les capacités disponibles dans les produits EDR et EPDR standard. Cependant, d'autres fonctions vous permettent de rechercher proactivement les endpoints compromis et de renforcer leur protection contre les techniques d'attaque sans logiciel malveillant les plus courantes.

Découvrez les solutions de sécurité Advanced EDR et EPDR for SOCs >