Faire de la sécurité une priorité pour le secteur éducatif

En matière de performances et de sécurité de l'infrastructure informatique, aucun environnement n'est plus exigeant que le secteur de l'enseignement. Ce secteur doit favoriser les technologies qui garantissent des conditions d'apprentissage optimales sur le campus, au sein de l'établissement et en ligne, sans pour autant compromettre les informations, les appareils et les systèmes des utilisateurs. La solution consiste à adopter une approche centralisée de la sécurité qui offre à tous un cadre d'apprentissage universel et à l'abri des menaces.

Un cadre d'apprentissage à l'abri des menaces

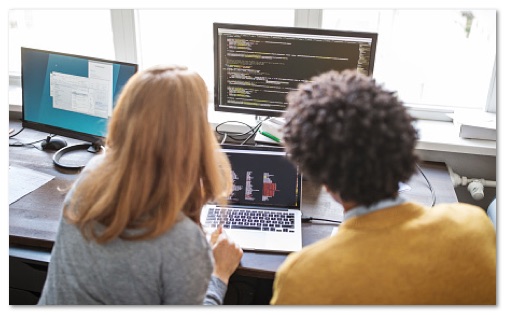

Formation hybride

Compte tenu du contexte dans lequel exercent actuellement les établissements d'enseignement, qui autorisent à la fois des formations en face à face, virtuelles et sur des appareils personnels, quels sont les principaux risques de cybersécurité dans ce secteur ? Les décideurs de ce secteur investissent surtout dans les technologies modernes qui enrichissent l'expérience d'enseignement et d'apprentissage. Mais cela implique aussi que l'adoption de pratiques de cybersécurité plus rigoureuses soit une priorité absolue pour tout le secteur.

Sécurité pour le secteur éducatif

En matière de sécurité, les priorités de ce secteur sont dictées par la conformité et l'accréditation. L'intégration progressive des nouvelles technologies et des ressources en ligne dans les programmes de formation soulève donc naturellement des inquiétudes en matière de confidentialité et de sécurité des élèves. Des évaluations de sécurité uniformes, un filtrage du contenu et la surveillance des accès peuvent contribuer à combler les lacunes de sécurité et à maintenir la conformité réglementaire.

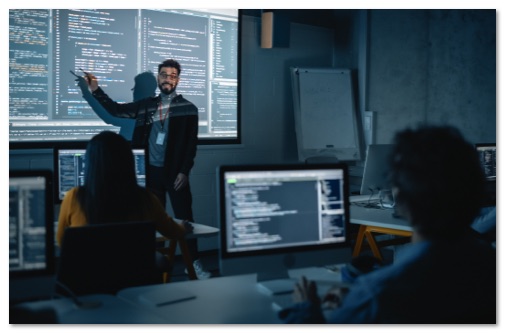

Sécurité dans l'enseignement supérieur

Les grandes écoles et les universités ne cessent d'adopter de nouvelles technologies pour rendre les campus plus intelligents et les formations plus inclusives. La sécurité des informations devient alors l'élément le plus critique de l'infrastructure informatique dans l'enseignement supérieur. L'architecture de sécurité de ce secteur requiert une harmonisation entre la segmentation des réseaux, des environnements sans fil optimaux, une application Cloud protégée et la sécurité des identités des utilisateurs.

Une approche centralisée

Gérer les systèmes informatiques des établissements scolaires n'est pas une mince affaire. Le secteur a besoin de solutions de sécurité qui permettent aux enseignants de proposer une expérience de formation inclusive. Le contrôle des accès, la protection des actifs, la sécurité des identités et la protection des endpoints ne représentent que quelques-unes des solutions requises pour un cadre d'apprentissage fiable.

82 %

des attaques par logiciels malveillants visent le secteur éducatif.

Aux États-Unis et au Royaume-Uni, les attaques par ransomware visant les établissements scolaires ont respectivement augmenté de 900 % et 140 %.

74 %

des académies exigent ou prévoient d'exiger une formation en cybersécurité.

Le rapport du sondage réalisé par le consortium CoSN auprès des décideurs technologiques du secteur éducatif montre que les académies donnent la priorité à la formation en cybersécurité du personnel et des enseignants.

2,3 millions de $

de perte financière après une attaque par phishing dans un district académique du Texas.

Au Texas, le district scolaire indépendant de Manor a perdu 2,3 millions de dollars à cause du phishing. Dans près de 90 % de ces attaques, les criminels ont utilisé des comptes Gmail pour envoyer des emails de hameçonnage.

287

Nombre moyen de jours nécessaires pour gérer une violation.

Un rapport IBM de 2021 montre que jusqu'à 212 jours peuvent s'écouler avant que les entreprises ne détectent une violation, et encore 75 jours supplémentaires pour résoudre le problème.